Nhận định, soi kèo Perth Glory vs Western Sydney, 17h45 ngày 14/1: Chủ nhà trôi xa

- Kèo Nhà Cái

-

- Nhận định, soi kèo PEC Zwolle vs NEC Nijmegen, 2h00 ngày 12/1: Vượt qua đối thủ

- Hợp tác phát triển giải pháp ký số di động “Make in Vietnam”

- Lò luyện 'chân dài' của Singapore Airlines

- Dấu hiệu ung thư lưỡi và những đối tượng có nguy cơ mắc cao

- Nhận định, soi kèo U19 Sông Lam Nghệ An vs U19 PVF Việt Nam, 14h30 ngày 14/1: Đánh chiếm ngôi đầu

- Loạt sự kiện đặc sắc tôn vinh nghệ thuật pha chế tại chuỗi MGallery

- Vĩnh Phúc: 15 nghìn học sinh lo lắng khi bài thi vào lớp 10 thay đổi đột ngột

- Cách tính điểm xét tuyển vào lớp 10 THPT công lập ở Hà Nội năm 2019

- Nhận định, soi kèo Southampton vs Swansea, 23h30 ngày 12/1: Phong độ là nhất thời

- Giáo dục Việt Nam: Từ bánh mì đến thi ca

- Hình Ảnh

-

Siêu máy tính dự đoán Real Madrid vs Barcelona, 2h00 ngày 13/1

Siêu máy tính dự đoán Real Madrid vs Barcelona, 2h00 ngày 13/1

Tư thế ngồi của nhiều nữ sinh đang làm xấu đi tà áo dài

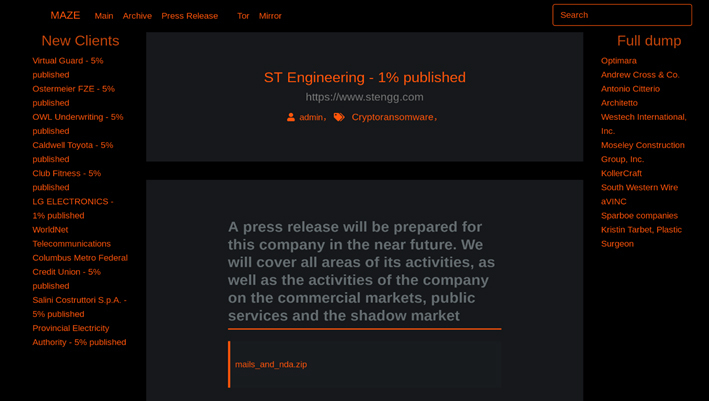

Mã độc tống tiền có chủ đích gia tăng tại Đông Nam Á Trong số các dòng mã độc tống tiền khét tiếng, mã độc tống tiền Maze là một trong số mã độc tống tiền đầu tiên thực hiện những chiến dịch như vậy.

Nhóm tin tặc đứng sau mã độc tống tiền Maze đã làm lộ dữ liệu của những nạn nhân từ chối trả tiền chuộc - không chỉ một lần. Chúng làm lộ 700MB dữ liệu nội bộ trên mạng ở thời điểm tháng 11/2019 và còn cảnh báo thêm rằng, số tài liệu đã công bố mới chỉ bằng 10% lượng dữ liệu mà chúng đã đánh cắp.

Ngoài vụ việc đó, nhóm tin tặc này còn xây dựng một website trong đó chúng tiết lộ danh tính của các nạn nhân cũng như thông tin chi tiết về vụ tấn công - ngày lây nhiễm, lượng dữ liệu bị đánh cắp, tên máy chủ,...

Trang web của mã độc tống tiền Maze Quy trình tấn công được sử dụng bởi nhóm tin tặc này rất đơn giản. Chúng sẽ xâm nhập vào hệ thống, tìm kiếm những dữ liệu nhạy cảm nhất và sau đó tải những dữ liệu đó lên môi trường lưu trữ điện toán đám mây.

Sau đó, những dữ liệu nhạy cảm này được mã hóa bằng thuật toán RSA. Tin tặc sẽ đòi một khoản tiền chuộc tương ứng với quy mô của công ty và lượng dữ liệu bị đánh cắp.

Cuối cùng, nhóm tin tặc này công bố thông tin chi tiết trên blog của chúng và thậm chí còn ẩn danh đưa ra những mách nước cho phóng viên.

Mã độc Maze đã xuất hiện trên phạm vi toàn cầu, kể cả các vụ tấn công nhằm vào một số công ty tại khu vực Đông Nam Á, và điều đó có nghĩa là xu thế này hiện đang trên đà phát triển.

Theo ông Kamluk, các nhóm mã độc tống tiền hàng đầu tại khu vực hiện đang nhằm vào các ngành: Doanh nghiệp nhà nước; Hàng không vũ trụ và kỹ thuật; Sản xuất và mua bán thép tấm; Các công ty đồ uống; Các sản phẩm từ dầu cọ; Dịch vụ khách sạn và lưu trú; Các dịch vụ Công nghệ Thông tin.

Để an toàn trước các mối đe dọa tấn công mạng, ông Kamluk lưu ý, "sẽ tốt hơn khi tổ chức của bạn sao lưu dữ liệu, triển khai các phòng tuyến phòng thủ an ninh để tránh trở thành nạn nhân của tin tặc".

Hải Phong

Vụ “hack” 400 triệu trong tài khoản ngân hàng: Có nên bảo mật bằng mã OTP?

Theo ông Nguyễn Tử Quảng, việc bảo mật bằng mã OTP có những điểm yếu nhất định. Đây là nguyên nhân dẫn tới những vụ trừ tiền tài khoản ngân hàng thời gian qua.

" alt=""/>Mã độc tống tiền có chủ đích gia tăng tại Đông Nam Á

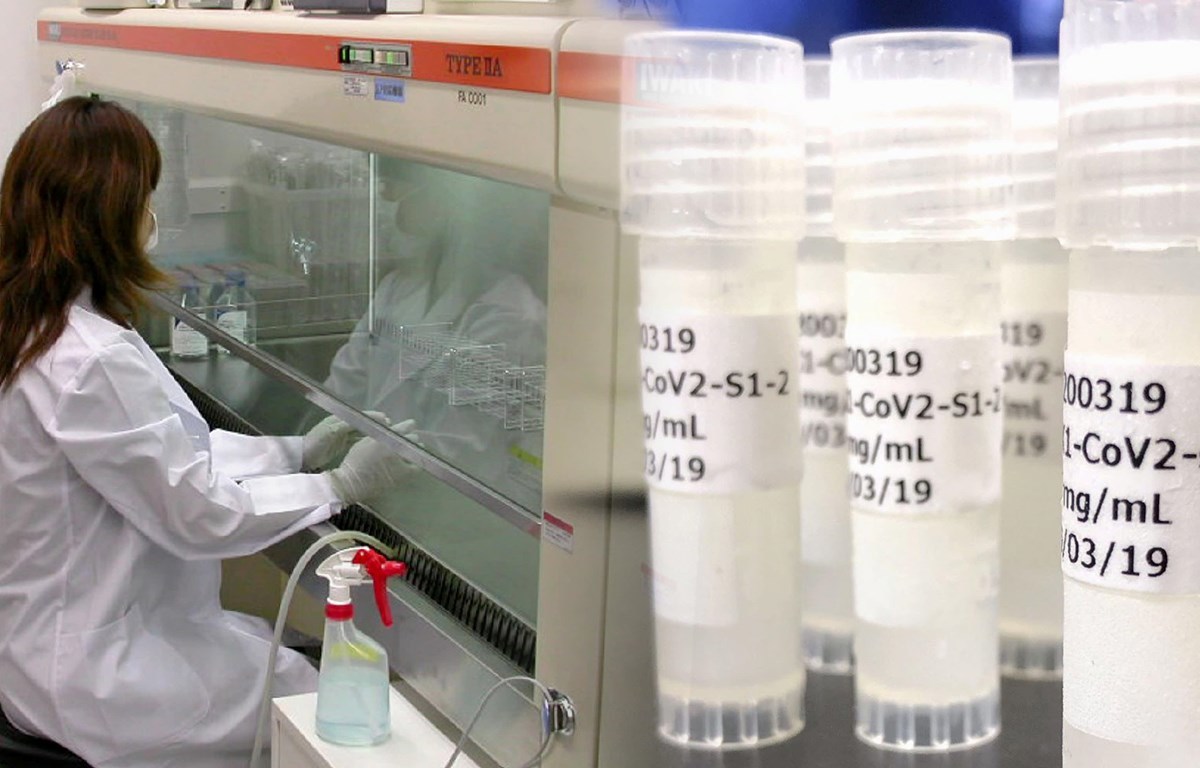

Nhà nghiên cứu làm việc tại phòng nghiên cứu phát triển vắcxin phòng COVID-19 của AnGes, Nhật Bản. (Nguồn: Kyodo) Trong bối cảnh cuộc chạy đua ngày càng gia tăng nhằm bào chế vắcxin ngừa COVID-19, các tổ chức trên đã bị tấn công mạng từ tháng 4, song không có thông tin nào bị rò rỉ.

Trung tâm quốc gia về Ứng phó sự cố và Chiến lược an ninh mạng của Chính phủ Nhật Bản đã kêu gọi các công ty dược phẩm và các tổ chức nghiên cứu nâng cảnh báo chống các âm mưu trộm thông tin mật.

Theo Tổ chức Y tế Thế giới (WHO) và nhiều số liệu khác, tính đến cuối tháng 9, khoảng 190 dự án nghiên cứu vắcxin đang được thực hiện. Một vài trong số này đã bước vào các giai đoạn thử nghiệm cuối.

Tại Nhật Bản, Đại học Tokyo, Đại học Osaka, Viện Các bệnh truyền nhiễm quốc gia nằm trong số các cơ sở tham gia cuộc chạy đua vắcxin này. Cơ quan Nghiên cứu và phát triển y tế Nhật Bản (AMED) do chính phủ tài trợ, đã thông qua 20 dự án nghiên cứu vắcxin do các trường đại học và công ty tư nhân thực hiện.

Nhiều công ty dược lớn, như Takeda Pharmaceutical Co. và Daiichi Sankyo Co., đã được chọn hưởng cơ chế hỗ trợ để phát triển vắcxin, với 10 tỷ yen (95 triệu USD) mỗi dự án.

Tuy nhiên, chưa rõ khi nào vắcxin đầu tiên trong nước sẽ được sử dụng, trong khi một số nước khác đang đặt mục tiêu sử dụng vắcxin riêng của mình vào cuối năm nay.

Trước đó, Mỹ, Anh và Canada đã cũng thông báo bị tấn công mạng liên quan đến các nghiên cứu vắcxin ở nước mình.

(Theo Vietnam+)

Lỗi Excel khiến Anh bỏ sót 16.000 ca nhiễm Covid-19

Sự cố gây ảnh hưởng nghiêm trọng đến nỗ lực truy vết Covid-19 của y tế Anh.

" alt=""/>Nhật: Một số tổ chức nghiên cứu vắcxin phòng COVID

- Tin HOT Nhà Cái

-